ゲッティイメージズ

研究者たちは、約200カ国でオープンソース版Androidを実行しているストリーミングデバイス約130万台に影響を与えている最近発見されたマルウェア感染の原因をまだ把握していない。

セキュリティ会社Doctor Web 木曜日に報告 Android.Vo1dというマルウェアが、Androidベースのボックスに悪意のあるコンポーネントをシステムストレージ領域に埋め込むことでバックドアを仕掛け、コマンドアンドコントロールサーバーによっていつでも追加のマルウェアに更新される可能性がある。Googleの担当者によると、感染したデバイスはAndroidオープンソースプロジェクトに基づくオペレーティングシステムを実行している。これはGoogleが管理するバージョンだが、ライセンスを受けたデバイスメーカーに限定された独自バージョンであるAndroid TVとは異なるという。

数十のバリエーション

Doctor Web は Vo1d とその並外れた影響力について十分に理解しているものの、同社の研究者らは、感染につながった攻撃ベクトルをまだ特定できていないと述べている。

「現時点では、テレビ ボックスのバックドア感染源は不明です」と木曜日の投稿には記されている。「感染経路の 1 つとして考えられるのは、オペレーティング システムの脆弱性を悪用してルート権限を取得する中間マルウェアによる攻撃です。もう 1 つの経路として考えられるのは、ルート アクセスが組み込まれた非公式のファームウェア バージョンの使用です。」

Vo1d に感染するデバイス モデルは次のとおりです。

| TVボックスモデル | 宣言されたファームウェアバージョン |

|---|---|

| R4 | Android 7.1.2; R4 ビルド/NHG47K |

| テレビボックス | Android 12.1; TV BOX ビルド/NHG47K |

| KJ-SMART4KVIP | Android 10.1; KJ-SMART4KVIP ビルド/NHG47K |

感染の原因として考えられるのは、デバイスが古いバージョンを実行していることであり、このバージョンは悪意のあるコードをリモートで実行するエクスプロイトに対して脆弱である。たとえば、バージョン 7.1、10.1、12.1 は、それぞれ 2016 年、2019 年、2022 年にリリースされた。さらに、Doctor Web によると、低価格のデバイス メーカーがストリーミング ボックスに古いバージョンの OS をインストールし、最新モデルとして売り出すことで、より魅力的に見せることは珍しくないという。

さらに、Google の AndroidTV を改変できるのはライセンスを受けたデバイスメーカーのみである一方、オープンソース版はどのデバイスメーカーでも自由に改変できる。そのため、デバイスがサプライチェーンで感染し、エンドユーザーが購入する頃にはすでに侵害されていた可能性も残る。

「感染が判明したこれらの非ブランドデバイスは、 Play Protect認定Androidデバイス「Play Protectの認定を受けていない端末については、Googleはセキュリティと互換性のテスト結果の記録を保持していません。Play Protectの認定を受けたAndroid端末は、品質とユーザーの安全を確保するために、徹底的なテストを受けています。」とGoogleは声明で述べた。

声明によると、デバイスがAndroid TV OSを搭載していることは、 このリンク 記載されている手順に従う ここ。

Doctor Web によると、Vo1d の亜種には数十種類あり、それぞれ異なるコードを使用し、わずかに異なるストレージ領域にマルウェアを埋め込むが、攻撃者が管理するサーバーに接続し、指示に応じて追加のマルウェアをインストールできる最終コンポーネントをインストールするという同じ最終結果を達成するという。VirusTotal によると、Vo1d の亜種のほとんどが数か月前にマルウェア識別サイトに最初にアップロードされたという。

研究者らは次のように書いている。

これらのケースはすべて感染の兆候が似ていたため、最初に受け取ったリクエストの 1 つを例に挙げて説明します。影響を受けた TV ボックスで次のオブジェクトが変更されました。

- インストールリカバリ.sh

- デーモンス

さらに、ファイル システムに 4 つの新しいファイルが追加されました。

- /システム/xbin/vo1d

- /システム/xbin/wd

- /system/bin/デバッガー

- /system/bin/デバッガーd_real

の vo1d そして 窓 ファイルは、 Android.Vo1d 私たちが発見したトロイの木馬。

トロイの木馬の作成者は、そのコンポーネントの 1 つをシステム プログラム /system/bin/vold として偽装しようとしたと思われます。このプログラムに似た名前「vo1d」(小文字の「l」を数字の「1」に置き換えたもの) が付けられました。この悪意のあるプログラムの名前はこのファイルの名前に由来しています。さらに、この綴りは英語の単語「void」と子音一致です。

の インストールリカバリ.sh ファイルは、ほとんどのAndroidデバイスに存在するスクリプトです。オペレーティングシステムの起動時に実行され、指定された要素を自動実行するためのデータが含まれています。マルウェアがルートアクセスを持ち、ファイルに書き込む能力を持っている場合、 /システム システム ディレクトリにあるスクリプトに自身を追加することで (または、システムに存在しない場合は最初から作成することで)、感染したデバイスに自身を固定することができます。 Android.Vo1d 自動起動を登録しました 窓 このファイル内のコンポーネント。

変更されたinstall-recovery.shファイル

ドクターウェブ

の デーモンス ファイルは、ルート アクセスを持つ多くの Android デバイスに存在します。このファイルは、オペレーティング システムの起動時に起動され、ユーザーにルート権限を提供する役割を果たします。 Android.Vo1d このファイルにも登録されており、 窓 モジュール。

の デバッガー ファイルは、発生したエラーに関するレポートを作成するために使用されるデーモンです。しかし、TVボックスが感染すると、このファイルは、 窓 成分。

の デバッガーd_real 私たちが検討しているケースのファイルは、実際のものを置き換えるために使用されたスクリプトのコピーです デバッガー ドクターウェブの専門家は、トロイの木馬の作者が元々の デバッガー 移転する デバッガーd_real 機能を維持するために、トロイの木馬は2回感染した可能性が高いため、すでに置換されたファイル(つまりスクリプト)を移動しました。その結果、デバイスにはトロイの木馬からの2つのスクリプトがあり、実際のスクリプトは1つもありませんでした。 デバッガー プログラムファイル。

同時に、私たちに連絡してきた他のユーザーは、感染したデバイス上のファイルのリストが若干異なっていました。

- デーモンス (の vo1d ファイルアナログ — Android.Vo1d.1);

- 窓 (Android.Vo1d.3);

- デバッガー (上記と同じスクリプト)

- デバッガーd_real (元のファイル デバッガー 道具);

- インストールリカバリ.sh (指定されたオブジェクトをロードするスクリプト)。

前述のすべてのファイルを分析した結果、 Android.Vo1dの このシステムでは、その作者は少なくとも3つの異なる方法を採用しました。 インストールリカバリ.sh そして デーモンス ファイルと置換 デバッガー プログラム。感染したシステムには、ターゲット ファイルの少なくとも 1 つが存在すると予想されたのでしょう。ターゲット ファイルの 1 つを操作するだけでも、その後のデバイスの再起動時にトロイの木馬が自動的に起動することが保証されるからです。

Android.Vo1dの主な機能は、 vo1d (Android.Vo1d.1) そして 窓 (Android.Vo1d.3)コンポーネントが連携して動作します。 Android.Vo1d.1 モジュールは、 Android.Vo1d.3の起動を制御し、必要に応じてプロセスを再起動する。さらに、C&Cサーバーからの指示に応じて実行ファイルをダウンロードして実行することもできる。 Android.Vo1d.3 モジュールをインストールして起動します Android.Vo1d.5 暗号化されて本体に保存されるデーモンです。このモジュールは実行可能ファイルをダウンロードして実行することもできます。さらに、指定されたディレクトリを監視し、見つかった APK ファイルをインストールします。

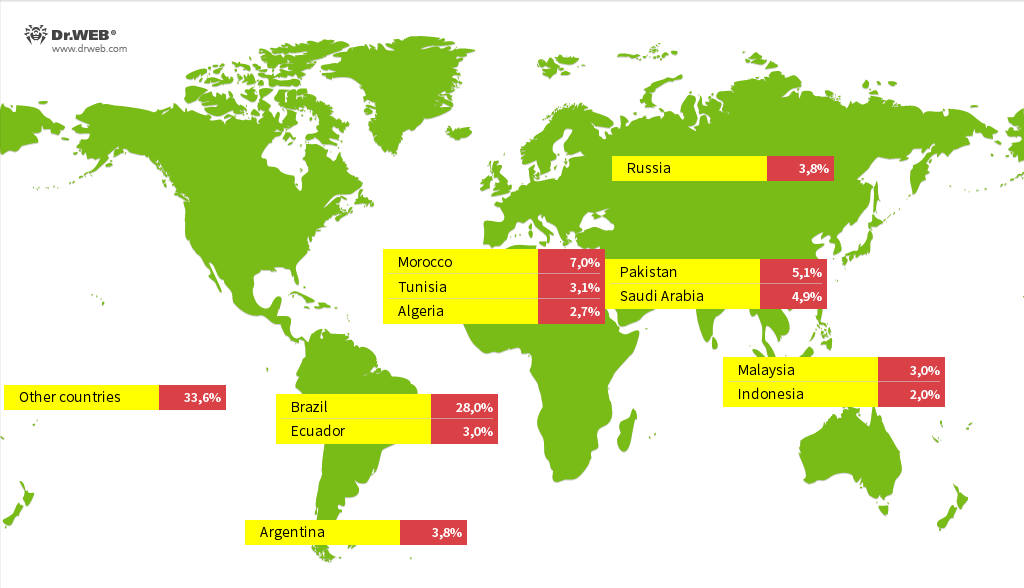

感染の地理的分布は広く、ブラジル、モロッコ、パキスタン、サウジアラビア、ロシア、アルゼンチン、エクアドル、チュニジア、マレーシア、アルジェリア、インドネシアで最も多くの感染が確認されている。

ドクターウェブ

経験の浅い人がマルウェアスキャナをインストールしない限り、デバイスが感染しているかどうかを確認するのは特に簡単ではありません。Doctor Webは、Android用のウイルス対策ソフトウェアがすべてのVo1d亜種を検出し、ルートアクセスを提供するデバイスを駆除すると述べました。経験豊富なユーザーは、侵害の兆候をチェックできます。 ここ。

Share this content: